qu’est-ce qu’une attaque par déni de service?

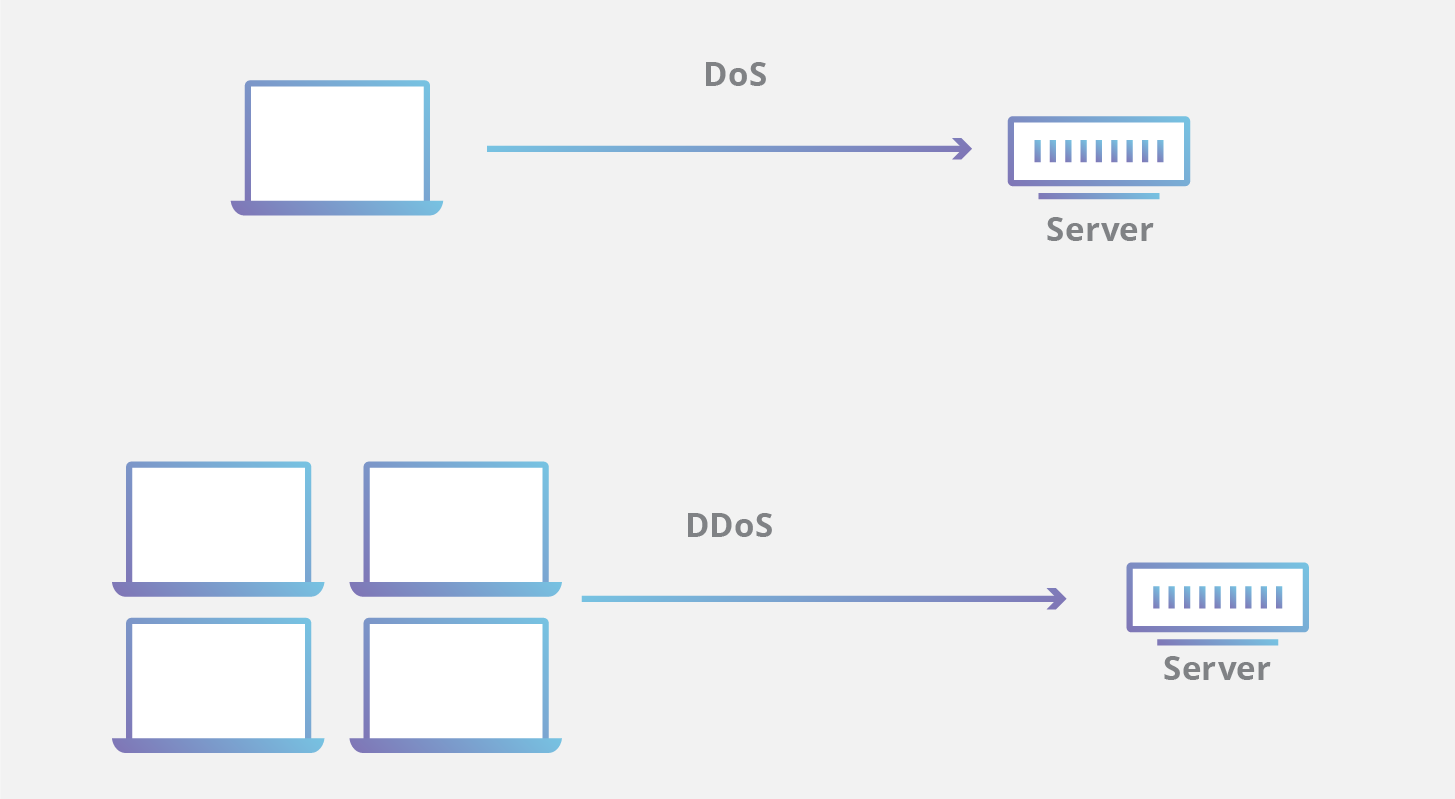

une attaque par déni de service (DoS) est un type de cyberattaque dans lequel un acteur malveillant vise à rendre un ordinateur ou un autre appareil indisponible pour ses utilisateurs en interrompant le fonctionnement normal de l’appareil. Les attaques DoS fonctionnent généralement en submergeant ou en inondant une machine ciblée de requêtes jusqu’à ce que le trafic normal ne puisse pas être traité, ce qui entraîne un déni de service pour les utilisateurs supplémentaires. Une attaque DoS est caractérisée en utilisant un seul ordinateur pour lancer l’attaque.,

une attaque par déni de service distribué (DDoS) est un type d’attaque DoS qui provient de nombreuses sources distribuées, telles qu’une attaque DDoS par botnet.

Comment fonctionne une attaque DoS?

l’objectif principal d’une attaque DoS est de sursaturer la capacité d’une machine ciblée, ce qui entraîne un déni de service pour des requêtes supplémentaires. Les multiples vecteurs d’attaque des attaques DoS peuvent être regroupés par leurs similitudes.,

Les attaques DoS appartiennent généralement à 2 catégories:

attaques par débordement de tampon

type d’attaque dans lequel un débordement de tampon mémoire peut entraîner une machine à consommer tout l’espace disque dur disponible, la mémoire ou le temps CPU. Cette forme d’exploit entraîne souvent un comportement lent, des plantages système ou d’autres comportements de serveur délétères, entraînant un déni de service.

attaques par inondation

en saturant un serveur ciblé avec une quantité écrasante de paquets, un acteur malveillant est capable de sursaturer la capacité du serveur, ce qui entraîne un déni de service., Pour que la plupart des attaques DoS flood réussissent, l’acteur malveillant doit avoir plus de bande passante disponible que la cible.

quelles sont les attaques DoS historiquement importantes?

historiquement, les attaques DoS exploitaient généralement les vulnérabilités de sécurité présentes dans la conception du réseau, des logiciels et du matériel. Ces attaques sont devenues moins répandues car les attaques DDoS ont une plus grande capacité de perturbation et sont relativement faciles à créer compte tenu des outils disponibles. En réalité, la plupart des attaques DoS peuvent également être transformées en attaques DDoS.,

quelques attaques DoS historiques courantes incluent:

- attaque Schtroumpf – une attaque DoS précédemment exploitée dans laquelle un acteur malveillant utilise l’adresse de diffusion d’un réseau vulnérable en envoyant des paquets usurpés, entraînant l’inondation d’une adresse IP ciblée.

- Ping flood – cette attaque par déni de service simple est basée sur l’écrasement d’une cible avec des paquets ICMP (ping). En inondant une cible avec plus de pings qu’elle n’est capable de répondre efficacement, un déni de service peut se produire. Cette attaque peut également être utilisée comme une attaque DDoS.,

- Ping of Death – souvent confondue avec une attaque ping flood, une attaque ping of death consiste à envoyer un paquet mal formé à une machine ciblée, entraînant un comportement délétère tel que des plantages système.

Comment savoir si un ordinateur subit une attaque DoS?

bien qu’il puisse être difficile de séparer une attaque d’autres erreurs de connectivité réseau ou d’une forte consommation de bande passante, certaines caractéristiques peuvent indiquer qu’une attaque est en cours.,

Les indicateurs d’une attaque DoS incluent:

- des performances réseau inhabituellement lentes telles que des temps de chargement longs pour les fichiers ou les sites web

- l’incapacité de charger un site web particulier tel que votre propriété web

- une perte soudaine de connectivité entre les appareils du même réseau

Quelle est la différence entre une attaque DDoS et une attaque DOS?

la différence distinctive entre DDoS et DoS est le nombre de connexions utilisées dans l’attaque., Certaines attaques DoS, telles que les attaques « faibles et lentes” comme Slowloris, tirent leur puissance de la simplicité et des exigences minimales nécessaires pour qu’elles soient efficaces.