¿qué es un ataque de denegación de servicio?

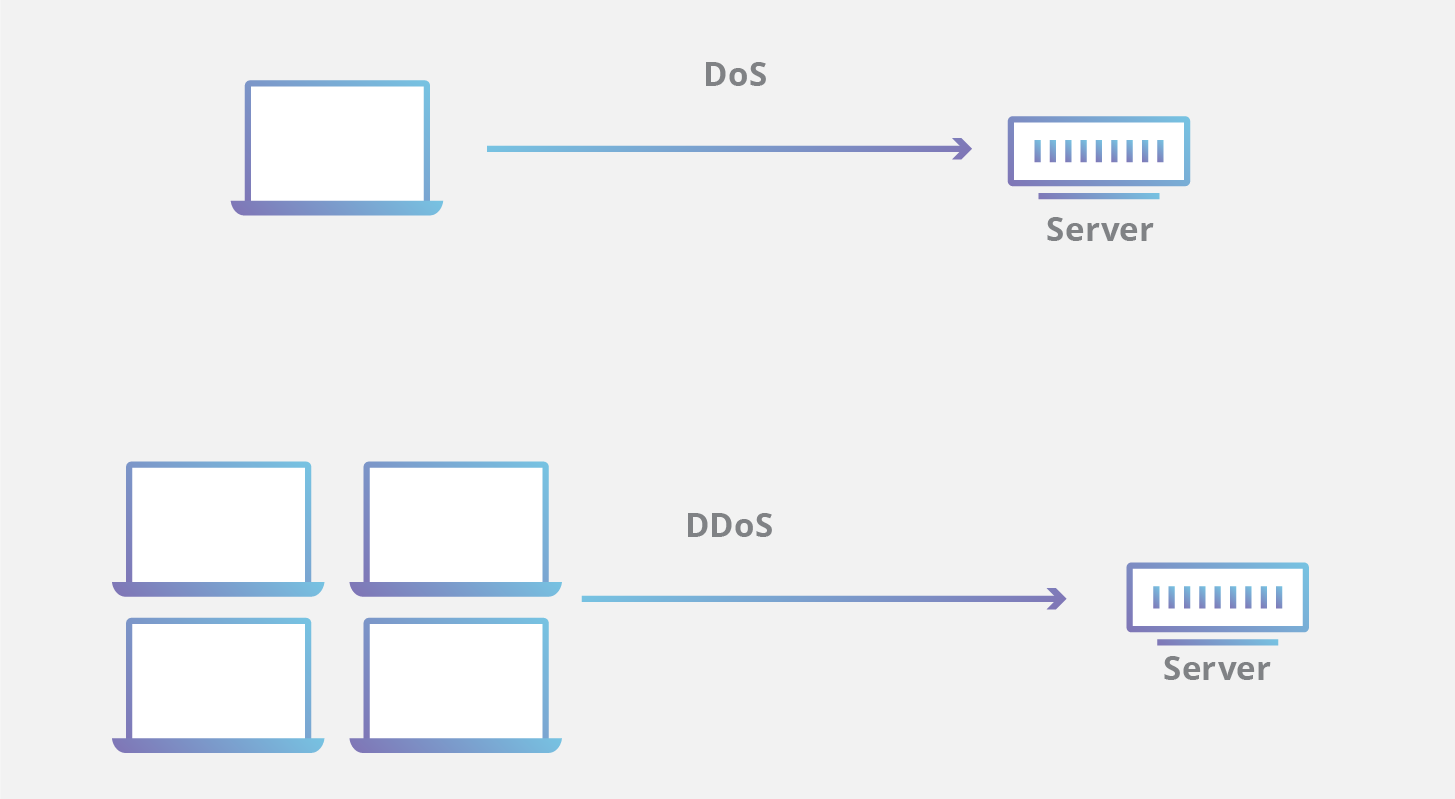

un ataque de denegación de servicio (dos) es un tipo de ataque cibernético en el que un actor malicioso tiene como objetivo hacer que una computadora u otro dispositivo no esté disponible para sus usuarios previstos al interrumpir el funcionamiento normal del dispositivo. Los ataques DoS normalmente funcionan abrumando o inundando una máquina objetivo con solicitudes hasta que el tráfico normal no se puede procesar, lo que resulta en denegación de servicio a los usuarios adicionales. Un ataque DoS se caracteriza por el uso de una sola computadora para lanzar el ataque.,

un ataque distribuido de denegación de servicio (DDoS) es un tipo de ataque DoS que proviene de muchas fuentes distribuidas, como un ataque DDoS de botnet.

¿cómo funciona un ataque DoS?

el objetivo principal de un ataque DoS es sobresaturar la capacidad de una máquina objetivo, lo que resulta en la denegación de servicio a solicitudes adicionales. Los vectores de ataque múltiples de los ataques DoS se pueden agrupar por sus similitudes.,

los ataques DoS típicamente caen en 2 categorías:

ataques de desbordamiento de búfer

un tipo de ataque en el que un desbordamiento de búfer de memoria puede causar que una máquina consuma todo el espacio disponible en el disco duro, la memoria o el tiempo de CPU. Esta forma de explotación a menudo resulta en un comportamiento lento, bloqueos del sistema u otros comportamientos perjudiciales del servidor, lo que resulta en denegación de servicio.

ataques de inundación

al saturar un servidor objetivo con una cantidad abrumadora de paquetes, un actor malicioso es capaz de saturar la capacidad del servidor, lo que resulta en denegación de servicio., Para que la mayoría de los ataques de inundación de DoS tengan éxito, el actor malicioso debe tener más ancho de banda disponible que el objetivo.

¿cuáles son algunos ataques DoS históricamente significativos?

históricamente, los ataques DoS solían explotar las vulnerabilidades de seguridad presentes en el diseño de Redes, software y hardware. Estos ataques se han vuelto menos frecuentes ya que los ataques DDoS tienen una mayor capacidad disruptiva y son relativamente fáciles de crear dadas las herramientas disponibles. En realidad, la mayoría de los ataques DoS también se pueden convertir en ataques DDoS.,

algunos ataques DoS históricos comunes incluyen:

- ataque Pitufo: un ataque DoS previamente explotado en el que un actor malicioso utiliza la dirección de difusión de la red vulnerable enviando paquetes falsificados, lo que resulta en la inundación de una dirección IP dirigida.

- inundación de Ping – este simple ataque de denegación de servicio se basa en abrumar a un objetivo con paquetes ICMP (ping). Al inundar a un objetivo con más pings de los que puede responder de manera eficiente, puede ocurrir una denegación de servicio. Este ataque también se puede utilizar como un ataque DDoS.,

- Ping of Death-a menudo combinado con un ataque de inundación de ping, un ataque de ping of death implica enviar un paquete mal formado a una máquina objetivo, lo que resulta en un comportamiento perjudicial, como bloqueos del sistema.

¿cómo se puede saber si una computadora está experimentando un ataque DoS?

si bien puede ser difícil separar un ataque de otros errores de conectividad de red o consumo de ancho de banda pesado, algunas características pueden indicar que un ataque está en marcha.,

Los indicadores de un ataque DoS incluyen:

- rendimiento de red atípicamente lento, como tiempos de carga largos para archivos o sitios web

- La incapacidad de cargar un sitio web en particular, como su propiedad web

- Una pérdida repentina de conectividad entre dispositivos en la misma red

¿Cuál es la diferencia entre un ataque DDoS y un ataque DOS?

la diferencia distintiva entre DDoS y DoS es el número de conexiones utilizadas en el ataque., Algunos ataques DoS, como los ataques» bajos y lentos » como Slowloris, derivan su poder en la simplicidad y los requisitos mínimos necesarios para que sean efectivos.